Włamując się do telefonu, można ukraść teslę

25 listopada 2016, 12:53Wystarczy zainfekować szkodliwym kodem telefon właściciela tesli, by ukraść jego samochód, twierdzą norwescy eksperci z firmy Promon. W ubiegłym miesiącu Chińczycy z Keen Lab wykazali, że włamując się do samego komputera samochodu Tesla Model S można z odległości nawet 20 kilometrów przejąć kontrolę nad pojazdem

Roboty komponują piosenkę

3 listopada 2008, 13:21Eduardo Miranda z Interdisciplinary Centre for Computer Music Research na University of Plymouth skonstruował roboty, które samodzielnie potrafią skomponować własną piosenkę. Naukowiec zaprogramował dwa urządzenia tak, by wydawały przypadkowe dźwięki. Następnie pozostawił je same sobie przez dwa tygodnie.

Przeglądanie własnego profilu na Facebooku uspokaja

19 marca 2013, 11:33Patrzenie na własne zdjęcia czy wpisy z Facebooka poprawia nastrój i działa na ludzi uspokajająco. Dr Alice Good z Uniwersytetu w Portsmouth podkreśla, że dzieje się tak, bo przeważnie użytkownicy zamieszczają fotografie dokumentujące przyjemne zdarzenia, a ich posty również mają najczęściej pozytywny charakter.

Lekcy po cytrynie, ciężcy po wanilii

6 września 2019, 12:43Podczas badań prowadzonych w Sussex Computer-Human Interaction Lab (SCHI Lab) w obecności zapachu cytryny ludzie czuli się szczuplejsi i lżejsi. Wyczuwając woń wanilii, ochotnicy czuli się za to grubsi i ciężsi. Naukowcy mają nadzieję, że te ustalenia uda się wykorzystać do opracowania nowych rekomendacji do terapii pacjentów z zaburzeniami postrzegania ciała albo nowych technologii ubieralnych, które będą mogły poprawiać samoocenę.

R2H - przenośny komputer Asusa

27 sierpnia 2006, 09:53Na rynku oficjalnie zadebiutował R2H Ultra-Mobile PC firmy Asustek. To przenośne urządzenie wyposażono zarówno we wbudowaną kamerę internetową o wysokiej rozdzielczości, jak i odbiornik GPS oraz system biometrycznego uwierzytelniania.

Awantura o dziurę w Windows

15 czerwca 2010, 09:55Zatrudniony w Google'u specjalista ds. bezpieczeństwa, Tavis Ormandy, został skrytykowany zarówno przez Microsoft jak i niezależnych badaczy za nieodpowiedzialne zachowanie i naruszenie zasad etyki zawodowej, które propaguje jego pracodawca.

Źle zabezpieczone sieci komórkowe

29 grudnia 2014, 11:23Tobias Engel, niemiecki ekspert ds. bezpieczeństwa IT, poinformował podczas konferencji Computer Chaos Club, że protokół SS7, wykorzystywany do komunikacji pomiędzy sieciami telefonii komórkowej, jest bardzo słabo zabezpieczony, przez co łatwo można poznać lokalizację konkretnego telefonu. Wystarczy tylko... znać jego numer.

DeepNash blefuje i wygrywa z ludźmi w Stratego, grze o większej liczbie stanów niż go

5 grudnia 2022, 10:55Sztuczna inteligencja firmy DeepMind, która jako pierwsza pokonała człowieka w go, nauczyła się blefować w strategicznej grze planszowej Stratego. Co więcej, potrafi wygrać z człowiekiem tę grę, która ma znacznie więcej możliwych scenariuszy niż go czy poker. Najbardziej zaskakujący był dla nas fakt, że DeepMind był w stanie poświęcić wartościowe zasoby, by zdobyć informację o ustawieniu przeciwnika i jego strategii, stwierdzają twórcy algorytmu.

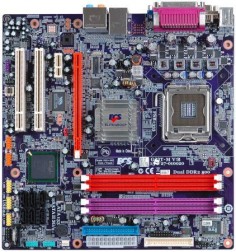

Płyty główne z chipsetem Bearlake

14 marca 2007, 14:22ECS (Elitegroup Computer Systems) pokaże na targach CeBIT 2007 płyty główne wykorzystujące chipset Bearlake Intela. Urządzenia P35T-A, G33T-M oraz Q35T-M obsługują procesory z rodzin Core 2 Duo i Core 2 Quad.

Produkcja Kindle Fire zwiększona o 25%

10 listopada 2011, 11:54Amazon po raz kolejny zwiększył zamówienia na Kindle Fire. Jak informują producenci podzespołów, do końca bieżącego roku ma powstać 5 milionów tabletów Amazona.